Niebezpieczeństwa związane z nieobsługiwanymi serwerami Jira Software

Hakerzy zaatakowali centrum danych i serwer Atlassian Confluence. Czy wiesz, co dzieje się z nieobsługiwanymi serwerami i danymi Twojej firmy? W dzisiejszym szybko rozwijającym się środowisku cyfrowym szkielet wielu firm opiera się w dużej mierze na niezawodnych rozwiązaniach programowych, takich jak Jira. Jednakże fundament, na którym działają te systemy — serwery — jest często pomijany.

W 2023 r. Atlassian Centrum danych i serwer Confluence były pod atak hakerów uzyskało ocenę 10.0 w systemie oceny ważności CVSS. Umożliwiło to zdalnym atakującym utworzenie nieautoryzowanych kont administratorów Confluence i uzyskanie dostępu do serwerów Confluence. Tysiące użytkowników przez tygodnie pozostało bez dostępu do produktów.

Od ogłoszenia Atlassian koniec wsparcia serwerów 15spowodowało to pewne wyzwania dla firm w zakresie zarządzania problemami z danymi na serwerach. Artykuł ten rzuca światło na kluczowe znaczenie korzystania z obsługiwanych serwerów, szczególnie w przypadku oprogramowania takiego jak Jira, oraz na nieodłączne ryzyko związane z zaniedbaniem tego aspektu zarządzania infrastrukturą.

Przegląd nieobsługiwanych serwerów

Nieobsługiwane serwery odnoszą się do serwerów działających na przestarzałych lub nieobsługiwanych wersjach oprogramowania, zazwyczaj pozbawionych niezbędnych aktualizacji, poprawek i wsparcia dostawcy. Pomimo wyraźnych ostrzeżeń i zagrożeń organizacje czasami decydują się na pozostanie na niekonserwowanych serwerach z różnych powodów, w tym z ograniczeń budżetowych, postrzeganej stabilności lub braku zrozumienia potencjalnych konsekwencji.

W artykule przedstawiono następujące punkty:

1. Luki w zabezpieczeniach

2. Problemy ze zgodnością

3. Brak aktualizacji i wsparcia

4. Zgodność i wątpliwości prawne

5. Najlepsze praktyki ograniczania ryzyka i alternatywy lokalne

Ryzyko związane z pozostaniem na nieobsługiwanych serwerach z oprogramowaniem Jira

1. Naruszenia bezpieczeństwa i zagrożenia cybernetyczne

Serwery, które nie są obsługiwane, otwierają drzwi cyberprzestępcom, zachęcają do naruszeń i kradzieży danych. Niedawna krytyczna luka w zabezpieczeniach serwera Jira Service Management Server i Data Center wyraźnie przypomina o zagrożeniach stwarzanych przez nieobsługiwane systemy. Hakerzy, w tym grupy sponsorowane przez państwo, aktywnie wykorzystywali takie słabe punkty do infiltrowania sieci i naruszania poufnych informacji.

Microsoft wspomniał, że wspierani przez państwo chińscy hakerzy wykorzystali „krytyczny” dzień zerowy luka w Atlassian oprogramowanie umożliwiające włamanie się do systemów klientów. Co w skrócie wydarzyło się z Atlassianem w 2023 roku?

Zauważono, że luka w zabezpieczeniach była wykorzystywana od 14 września, czyli zanim Atlassian ogłosił to publicznie 4 października. Te cyberzagrożenia umożliwiły złośliwym podmiotom zdalne wykonanie dowolnego kodu (RCE), ominięcie środków bezpieczeństwa i uzyskanie nieautoryzowanego dostępu do wrażliwe systemy i dane. Dlatego istnieje ryzyko zdalnego wykonania kodu, podczas którego osoby atakujące mogłyby manipulować danymi, naruszyć integralność systemu i stanowić poważne zagrożenie dla bezpieczeństwa organizacji. Wykorzystywanie tych słabości naraża także organizacje na: naruszenia danych, umożliwiając atakującym wydobycie poufnych informacji, takich jak dane klientów i własność intelektualna, co prowadzi do szkody dla reputacji i strat finansowych.

Co więcej, te słabości mogą ułatwiać kradzież danych uwierzytelniających, umożliwiając atakującym przechwytywanie danych uwierzytelniających użytkowników i zwiększanie ich uprawnień w sieci, rozszerzając zakres ich szkodliwych działań. Kompromis oprogramowania w ogóle otwiera drzwi do ataki w łańcuchu dostaw, w których przeciwnicy wykorzystują zaufane relacje i zależności oprogramowania w celu infiltracji docelowych sieci.

Wreszcie, wspomniane ryzyko narażenia danych może prowadzić do utrzymujące się zagrożenia cybernetyczne umożliwiając atakującym ustanowienie długoterminowego dostępu do sieci, uniknięcie wykrycia, eskalację uprawnień i eksfiltrację danych przez dłuższy czas, przedłużając proces odzyskiwania i zaostrzając wpływ ich ataków.

2. Problemy z kompatybilnością

Praca na nieobsługiwanych serwerach może powodować problemy ze zgodnością, szczególnie w zakresie integracji innego oprogramowania i wtyczek. Może to zakłócać przepływ pracy, utrudniać współpracę i ostatecznie ograniczać produktywność. Konsekwencje wykraczają poza niedogodności i mogą powodować straty finansowe i utratę reputacji.

Przyjrzyjmy się najbardziej prawdopodobnym problemom:

Zakłócenia integracji: Nieobsługiwane serwery mogą prowadzić do problemów ze zgodnością z innym oprogramowaniem i wtyczkami, zakłócając płynną integrację i przepływ pracy. W przypadku Jira Service Management Server i Data Center przestarzałe wersje serwerów mogą nie być kompatybilne z najnowszymi aktualizacjami wtyczek lub integracjami stron trzecich, utrudniając współpracę i produktywność.

Przerwy w pracy: Problemy ze zgodnością wynikające z niekonserwowanych serwerów mogą zakłócać krytyczne przepływy pracy i procesy biznesowe, powodując opóźnienia, błędy i nieefektywność. W przypadku organizacji korzystających z Jira do zarządzania projektami i śledzenia problemów wszelkie zakłócenia w funkcjonalności systemu mogą mieć skutki kaskadowe, wpływając na harmonogram projektów, zadowolenie klientów i ogólną wydajność operacyjną.

Niekompatybilność wtyczki: Korzystanie z niezatwierdzonych serwerów może spowodować, że istniejące wtyczki będą niekompatybilne lub niestabilne, ograniczając funkcjonalność i skuteczność platformy Jira. Może to utrudniać wdrażanie nowych funkcji, utrudniać dostosowywanie i frustrować użytkowników przyzwyczajonych do określonych funkcji wtyczek, ostatecznie zmniejszając wartość oprogramowania.

Ograniczenia API: Niekonserwowane serwery mogą nie obsługiwać nowszych interfejsów API i funkcjonalności wprowadzanych w kolejnych wersjach oprogramowania, co ogranicza zdolność organizacji do wykorzystania zaawansowanych możliwości i integracji z nowoczesnymi narzędziami i technologiami. To ograniczenie tłumi innowacje, hamuje inicjatywy w zakresie transformacji cyfrowej i stawia organizacje w niekorzystnej sytuacji konkurencyjnej w dzisiejszym dynamicznym środowisku biznesowym.

Starsze zależności systemowe: Organizacje działające na nieobsługiwanych serwerach mogą być przywiązane do starszych systemów i technologii, co utrudnia modernizację i dostosowywanie się do zmieniających się wymagań biznesowych. Zależność ta ogranicza elastyczność, skalowalność i zwiększa dług techniczny, ponieważ organizacje mają trudności z utrzymaniem przestarzałej infrastruktury i poruszaniem się w złożonym środowisku integracji.

„Wygląda na to, że Atlassian nie jest w stanie zapewnić nawet częściowego dostępu do danych, którymi dysponują klienci, ani nie udostępnić żadnych migawek. Rozmawiałem z klientami, którzy wyraźnie poprosili o migawki kluczowych dokumentów, których pilnie potrzebowali: Atlassian nie mógł dostarczyć nawet tego, zanim przystąpili do pełnej renowacji. Przypomnienie, aby nigdy nie przechowywać niczego o znaczeniu krytycznym, nie tylko w Confluence czy Jira, ale w jakimkolwiek SaaS bez kopii zapasowej niezależnej od dostawcy SaaS” – napisał Gergely Orosz w jego artykuł.

3. Brak aktualizacji i wsparcia

Regularne aktualizacje i wsparcie ze strony dostawców oprogramowania mają kluczowe znaczenie dla utrzymania integralności i bezpieczeństwa systemu. Nieobsługiwane serwery pozbawiają organizacje tych niezbędnych narzędzi, narażając je na pojawiające się zagrożenia i brak dostępu do krytycznych poprawek i poprawek. W rezultacie przedsiębiorstwa ryzykują, że pozostaną w tyle i nie będą w stanie skutecznie wykorzystać nowych funkcji ani skutecznie stawić czoła zmieniającym się wyzwaniom związanym z bezpieczeństwem.

- Brak łatania zabezpieczeń: Niekonserwowane serwery pozbawiają organizacje niezbędnych poprawek i aktualizacji zabezpieczeń dostarczanych przez dostawców oprogramowania. Bez aktualnych poprawek eliminujących znane luki organizacje są narażone na wykorzystanie przez złośliwych aktorów, którzy chcą wykorzystać słabości oprogramowania. Brak aktualizacji zabezpieczeń naraża systemy na naruszenia bezpieczeństwa danych, nieautoryzowany dostęp i inne zagrożenia cybernetyczne, stwarzając poważne ryzyko dla bezpieczeństwa organizacji i integralności danych.

- Obniżenie wydajności: Brak aktualizacji i wsparcia dla nieobsługiwanych serwerów może z czasem spowodować pogorszenie wydajności. Bez dostępu do poprawek błędów, ulepszeń wydajności i optymalizacji zapewnianych w ramach regularnych aktualizacji organizacje mogą doświadczyć spowolnienia systemu, niestabilności i problemów ze zgodnością, co pogarsza komfort użytkownika i produktywność. Ta degradacja może mieć wpływ na krytyczne operacje biznesowe, zakłócać przepływ pracy i zmniejszać satysfakcję klientów, ostatecznie utrudniając rozwój organizacji i konkurencyjność.

- Ograniczenia funkcjonalne: Wspomniany problem dotyczący serwera może powodować brak dostępu do nowych funkcji, funkcjonalności i ulepszeń wprowadzanych w kolejnych wersjach oprogramowania. To ograniczenie ogranicza zdolność organizacji do wykorzystania pełnych możliwości oprogramowania, utrudniając innowacje, udoskonalanie procesów i różnicowanie na tle konkurencji. Co więcej, brak wsparcia dla nowszych technologii i standardów może utrudniać wysiłki integracyjne, uniemożliwiać interoperacyjność z systemami stron trzecich i ograniczać zdolność organizacji do dostosowywania się do zmieniających się wymagań biznesowych i dynamiki rynku.

- Ryzyko porzucenia dostawcy: Istnieje ogromny wzrost ryzyka porzucenia dostawcy, w związku z czym dostawcy oprogramowania przestają zapewniać aktualizacje, wsparcie i konserwację starszych wersji oprogramowania. W takich przypadkach organizacje pozostają bez środków odwoławczych, zmuszone polegać na przestarzałym i podatnym na ataki oprogramowaniu, bez możliwości naprawy lub odwołania. Ten scenariusz naraża organizacje na znaczne zobowiązania, ponieważ mogą zostać pociągnięte do odpowiedzialności za naruszenia bezpieczeństwa, naruszenia zgodności i zakłócenia usług wynikające z ciągłego korzystania z nieobsługiwanego oprogramowania.

4. Zgodność i kwestie prawne

Pozostawanie na serwerach, które nie są odpowiednio obsługiwane, może wpędzić organizacje w konflikt z organami regulacyjnymi i standardami branżowymi. Nieprzestrzeganie przepisów, takich jak RODO lub wymogów branżowych, może skutkować wysokimi karami finansowymi, sporami prawnymi i zszarganą reputacją. Ignorowanie tych wymogów dotyczących zgodności jest jak igranie z ogniem, które może mieć poważne konsekwencje, które mogą sparaliżować nawet najbardziej odporne przedsiębiorstwa.

5. Najlepsze praktyki ograniczania ryzyka

Aby wzmocnić bezpieczeństwo cybernetyczne i zwiększyć odporność systemu, konieczne jest przyjęcie kompleksowej strategii obejmującej regularne oceny oprogramowania, modernizację infrastruktury, rygorystyczne protokoły bezpieczeństwa i ciągłe szkolenia personelu.

- Regularnie oceniaj i aktualizuj oprogramowanie: Zdecydowanie zalecamy przeprowadzanie regularnych ocen infrastruktury oprogramowania w celu zidentyfikowania luk w zabezpieczeniach i ustalenia priorytetów aktualizacji. Ustanów proaktywny proces zarządzania poprawkami, aby zapewnić terminowe wdrażanie poprawek zabezpieczeń i aktualizacji oprogramowania, zmniejszając narażenie na znane zagrożenia i luki w zabezpieczeniach.

- Inwestuj w nowoczesną infrastrukturę: ten krok pomoże Ci skorzystać z ciągłego wsparcia dostawcy, aktualizacji zabezpieczeń i ulepszeń wydajności. Migracja na obsługiwane serwery i platformy zapewnia organizacjom dostęp do najnowszych funkcji, funkcjonalności i środków bezpieczeństwa, zwiększając odporność na ewoluujące zagrożenia.

- Wdrażaj solidne środki bezpieczeństwa: Stosuj silne protokoły bezpieczeństwa, w tym zapory ogniowe, systemy wykrywania włamań i rozwiązania do ochrony punktów końcowych, aby chronić przed zagrożeniami cybernetycznymi i łagodzić skutki naruszeń bezpieczeństwa. Zastosuj wielowarstwowe podejście do bezpieczeństwa, aby chronić krytyczne zasoby i dane przed nieautoryzowanym dostępem, wykorzystaniem i naruszeniem bezpieczeństwa.

- Edukować i szkolić personel: Zapewnij swoim współpracownikom i wszystkim odpowiednim osobom zrozumienie znaczenia aktualizacji oprogramowania, najlepszych praktyk w zakresie bezpieczeństwa i strategii ograniczania ryzyka. Promuj kulturę świadomości i odpowiedzialności w zakresie bezpieczeństwa w całej organizacji, umożliwiając pracownikom rozpoznawanie i zgłaszanie potencjalnych zagrożeń i incydentów związanych z bezpieczeństwem.

Wnioski

Niedawny incydent związany z utratą danych na serwerze Jira uwydatnił krytyczne znaczenie solidnych praktyk zarządzania danymi i gotowości na wypadek awarii w dzisiejszym cyfrowym krajobrazie. W miarę jak organizacje ponownie oceniają swoją zależność od rozwiązań opartych na chmurze i traktują priorytetowo bezpieczeństwo danych i niezawodność systemu, rośnie zapotrzebowanie na alternatywne rozwiązania lokalne, które zapewniają zarówno elastyczność, jak i spokój ducha.

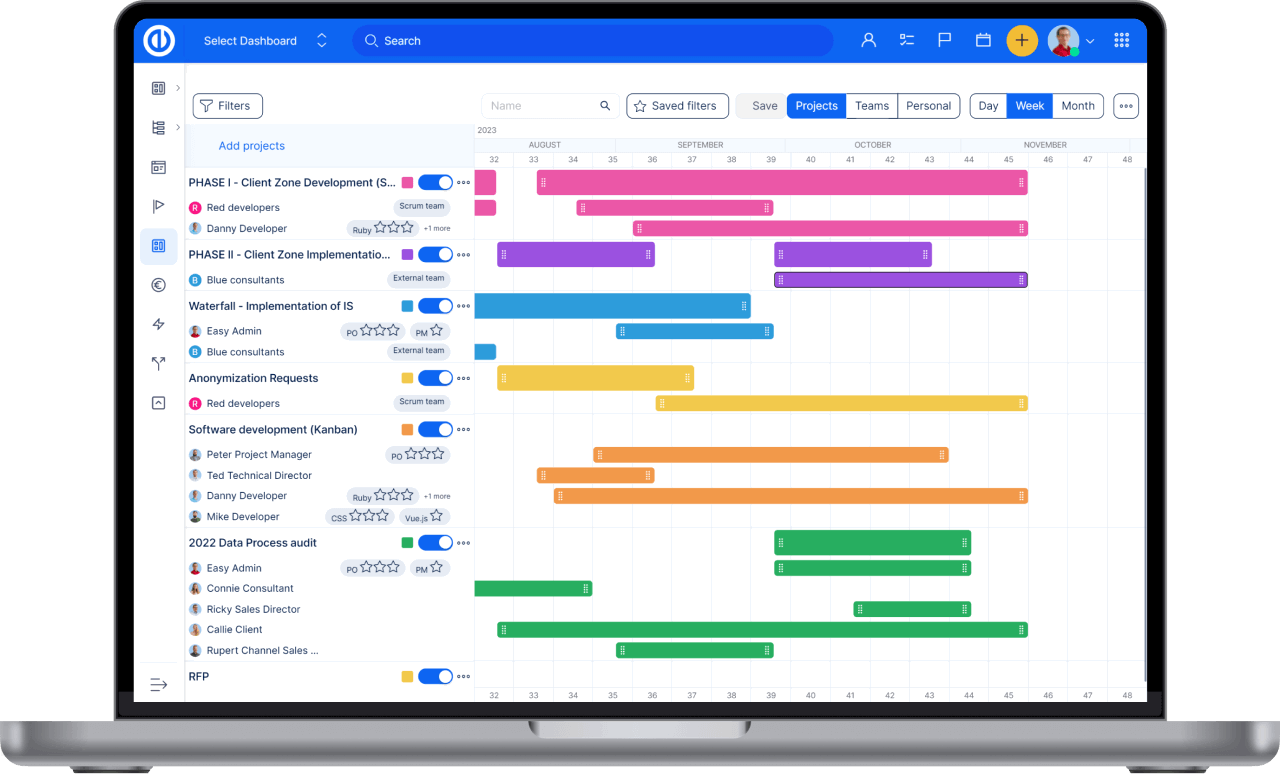

W świetle tych rozważań zapraszamy do zapoznania się z Easy Redmine — an lokalnie, bezpieczną alternatywę dla rozwiązań do zarządzania projektami w chmurze. Dzięki pełnym możliwościom i kompleksowym funkcjom zarządzania projektami Easy Redmine umożliwia organizacjom przejęcie kontroli nad danymi projektu, usprawnienie współpracy i zwiększenie produktywności przy jednoczesnym zachowaniu suwerenności i bezpieczeństwa danych.

Podejmij aktywny krok w kierunku zabezpieczenia swojego przepływy pracy związane z zarządzaniem projektami i chroń swoje cenne dane, próbując Łatwe demo Redmine or kontaktując się z naszym zespołem do konsultacji.

PYTANIA I ODPOWIEDZI

Powiązane artykuły

Ukryte konsekwencje korzystania z nieobsługiwanego serwera dla Jira Software

Czy znasz ryzyko związane z używaniem nieobsługiwanego serwera dla Twojego Jira Software?

W dzisiejszym pędzącym świecie łatwo zapomnieć o rozwiązaniu problemu korzystania z nieobsługiwanego serwera dla Jira Software. Poświęćmy chwilę i zbadajmy ryzyko związane z uruchomieniem przestarzałej konfiguracji serwera, do czego może to prowadzić poważne problemy takie jak osłabione bezpieczeństwo, wydajność i naruszenie bezpieczeństwa danych.

Odkryj niezawodną alternatywę dla Jira w chmurze i lokalnie

Ponieważ Atlassian ma zakończyć obsługę serwerów dla Jira do 2024 r., firmy poszukują teraz realnych alternatyw, które nie nadwyrężą ich budżetów ani nie narażą na szwank bezpieczeństwa danych.

Oprogramowanie typu „wszystko w jednym” dla nowoczesnego kierownika projektu? Łatwo.

Uzyskaj wszystkie potężne narzędzia do doskonałego planowania, zarządzania i kontroli projektów w jednym oprogramowaniu.