Rozpocznij darmowy okres próbny Kup Teraz

Misja

Zapewnienie wszystkim naszym klientom dobrego snu oczywiście nie kończy się na w pełni bezpiecznym i działającym centrum danych. Świadczymy nasze usługi wystarczająco długo, aby wiedzieć, że informacje, z którymi pracujemy na co dzień przez ostatnią dekadę, muszą być traktowane z najwyższą odpowiedzialnością.

Z przyjemnością stwierdzamy, że nigdy nie doszło do naruszenia ani podobnej nieprzyjemnej sytuacji. Jeśli możemy się tego spodziewać, będziemy temu zapobiegać. Nie zdziwilibyśmy się jednak, gdyby takie stwierdzenie nie wystarczyło wszystkim naszym cenionym klientom. Serdecznie zapraszamy do zapoznania się z tym, co robimy, aby chronić Twoje dane, prywatność i ogólnie biznes.

loginy

Kwestia bezpieczeństwa zaczyna się od samych użytkowników. Jesteśmy bardziej niż szczęśliwi i jesteśmy w stanie chronić Twoje dane, ale z pewnością potrzebujemy Twojej współpracy w tym zakresie. Kluczem jest wiedza i świadomość.

Chcielibyśmy zasugerować podjęcie następujących działań, nawet jeśli większość klientów dobrze o nich wie.

- Ustaw indywidualne poświadczenia logowania dla każdego użytkownika,

- Skonfiguruj uwierzytelnianie dwuskładnikowe — 2FA jest w pełni obsługiwane we wszystkich wdrożeniach,

- Nie udostępniaj nikomu haseł - zwłaszcza nie online,

- Postępuj zgodnie z zestawem reguł podczas konfigurowania (lub zmiany) haseł:

- Znaki 11 +,

- zmieniać je (przynajmniej) raz w roku,

- nie "recyklingu" starych haseł,

- unikaj używania tego samego tekstu, co nazwa użytkownika i hasło,

- upewnij się, że konto użytkownika jest dezaktywowane po zawieszeniu osoby,

- wygeneruj nowe hasło i klucz API, jeśli uważasz, że stary może zostać naruszony,

- upewnij się, że użytkownicy zmieniają swoje poświadczenia i nie używaj poczty e-mail lub czatów do tego.

Produkty Easy Software są wyposażone w opcję a obowiązkowa zmiana haseł użytkowników regularnie (jeden z siedmiu okresów czasu do wyboru). To oczywiście nie kończy się tam, choć. Możemy ustawić opcję wymagana długość haseł użytkowników aby zaspokoić potrzeby naszych klientów.

Jak wspomniano wcześniej, 2FA jest w pełni obsługiwane we wszystkich naszych rozwiązaniach wdrożeniowych, dostępne są dalsze informacje na ten temat strona dokumentacji.

Przestrzeń magazynowa

Mając tysiące klientów pozwoliło nam monitorować całkowite wykorzystanie ich przestrzeni dyskowej, aby upewnić się, że wszyscy klienci nie będą cierpieć z powodu braku megabajtów. Klienci są świadczeni 50GB miejsca na dysku dla każdego zastosowania.

Chcemy jednak zadbać o wszystkich klientów. Jeśli chcesz zachować bezpieczne pliki o większych rozmiarach, nie wahaj się skontaktować z menedżerem konta lub wyślij wiadomość e-mail na adres sprzedawca@easysoftware.com. Nasz zespół zawsze chętnie Ci pomoże i sprawi, że to się stanie.

Kopie zapasowe

Nikt nie jest w stanie przewidzieć nieprzewidywalnego. Nie różnimy się pod tym względem od innych firm, ponieważ i my musimy zaakceptować fakt, że mogą wystąpić problemy – niezależnie od tego, jak niskie jest to ryzyko. Zakres danych zostanie wymieniony poniżej, ale najpierw musi istnieć proces, który to gwarantuje dane klientów nigdy nie zostaną usunięte.

Współpraca z centrami danych, oddalonymi od siebie geograficznie, pozwala nam też na wszystko kopie zapasowe są zawsze przechowywane w wielu miejscach. Stanowi to doskonałą ochronę przed klęskami żywiołowymi i stanowi kolejny krok w kierunku zagwarantowania, że nasz hosting nigdy nie zawiedzie.

Kopie zapasowe bazy danych tworzone są co 2 godziny. Przez ostatnie dwa dni przechowywana jest każda kopia zapasowa. Od ponad 3 dni w przeszłości przechowywana jest tylko jedna kopia zapasowa dziennie. Kopie zapasowe załączników (plików) tworzone są co 24 godziny. Dla nas ważne jest, aby zapewnić naszym klientom możliwość wycofania zmian na żądanie, więc te kopie zapasowe są zapisane co najmniej przez 2 miesięcy po utworzeniu.

Kopie zapasowe są szyfrowane zarówno podczas przesyłania, jak i przechowywanego na dyskach fizycznych.

Zasięg danych

Wszystko jest połączone. Ogólny system jest tak silny jak jego najsłabsze ogniwo i jesteśmy w pełni świadomi tego. Wszystkie nasze kopie zapasowe i obietnice nie oznaczałyby niczego, jeśli nie uda nam się uruchomić naszych klientów w krótkim czasie. Jeśli wystąpi poważny problem, sama baza danych może zostać przesłana z powrotem w ciągu 15 minut od chwili, gdy nasi administratorzy serwera zaczną proces. Oddzielne przesyłanie plików dzieje się równocześnie, ponieważ tak ważne jest, abyśmy jak najszybciej dostarczyli pracę. Czas niezbędny do migracji plików wszystkich klientów może potrwać kilka minut, ponieważ w dużej mierze zależy od wielkości całkowitej. Migracja 10GB plików trwa około 15 minut.

Regularnie osiąga się 99.9% długoterminowej sprawności.

Failover

Będąc w stanie zastąpić sprzęt, który szybko działa nieprawidłowo, jest tak samo ważny, jak reszta, zapewniając ciągłość klientów. Dane są przechowywane w folderze a RAID 1 mirroring węzła magazynowania dwa dyski. Aplikacja nie działa tak długo, jak działa co najmniej jedna płyta.

Posiadamy również całe maszyny zapasowe gotowe do wdrożenia w przypadku nieodwracalnego uszkodzenia istniejącej.

Prywatność danych

Dostęp użytkowników do aplikacji jest dostępny ograniczone przez uprawnienia ustawione w systemie. Ta część naszych produktów jest bardzo złożona, ponieważ jest niezbędnym elementem prawidłowego zarządzania projektami. Przekierowanie krzyżowe (XSS) jest zabronione w razie potrzeby, reszta jest obsługiwana przez wspomniane uprawnienia.

Każdy dostęp do aplikacji przechodzi przez a protokół tunelowania (SSL) natomiast baza danych jest przechowywana na szyfrowanej płycie. Szyfrowanie SSH-2 jest używany do transferu kopii zapasowych.

Dostęp tylko do HTTP i HTTPS jest dozwolony za pośrednictwem naszego serwisu firewall. Każde żądanie HTTP jest natychmiast przekierowywane do HTTPS.

Stałe wsparcie i utrzymanie

Klienci hostowani w naszej chmurze mogą korzystać z naszych usług Infolinia 24 / 7 Easy Cloud at +420 312 313 671. Ta infolinia jest przeznaczona tylko w sytuacjach awaryjnych, gdy aplikacja jest niedostępna i niedostępna. Nie otrzymasz żadnej pomocy technicznej ani konsultacji dotyczących tego numeru.

Jest rzeczą oczywistą, że wszystkie aplikacje są stale monitorowane i natychmiastowe raporty są generowane w przypadku jakichkolwiek problemów. Pozwala nam to rozwiązać większość problemów, nawet bez wpływu na użytkownika końcowego.

Takie monitorowanie nie dotyczy tylko wniosków. Cały sprzęt jest pod kontrolą przez cały czas. Jest to istotne dla większych klientów, ponieważ możemy zaproponować uaktualnienia wydajności, zanim użytkownicy zaczną odczuwać wyższe czasy reakcji aplikacji dla zoptymalizowanej konfiguracji dla każdego klienta.

Usługi te, wraz z wstępna konfiguracja i ciągłe podawanie, są zawarte w standardowej cenie dla prywatnych chmur. Możesz je znaleźć na stronach z cenami lub skontaktować się z menedżerem konta i poprosić o dodatkowe informacje.

Okna utrzymania infrastruktury

Na miesięczna podstawowa, infrastruktura jest aktualizowana o najnowsze optymalizacje i poprawki bezpieczeństwa. Ponadto aktualizacje ad-hoc mogą być wdrażane w oparciu o nieprzewidziane zdarzenia. Proces ten jest absolutną koniecznością dla wszystkich dostawców usług w chmurze, aby zapewnić stabilność i bezpieczeństwo na najwyższym możliwym poziomie. Takie aktualizacje wymagają tzw planowane okna konserwacji, czyli w nocy, kiedy serwery (i ich aplikacje) mogą być niedostępne. To oczywiście nie powodować utratę danych.

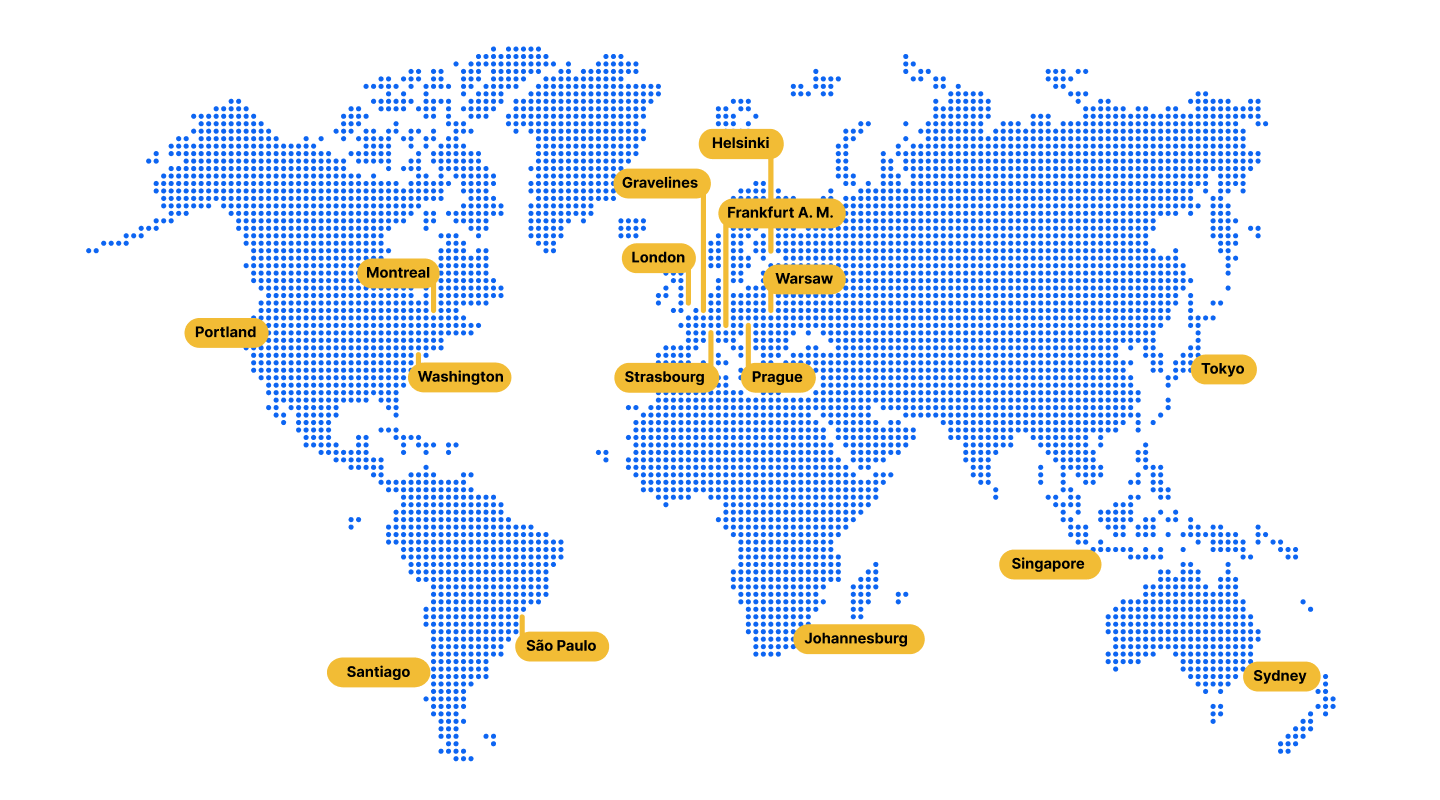

W Easy Cloud okna konserwacji są 1-4 w strefie czasowej Twojego centrum danych (patrz mapa powyżej). Jeśli chcesz przenieść swoją aplikację do innej strefy czasowej, po prostu skontaktuj się z naszym wsparciem.

Dynamiczny świat IT w chmurze wymaga szybkich i elastycznych reakcji na ważne wiadomości. Dlatego aktualizacja może być wymagana jak najszybciej, bez możliwości wcześniejszego poinformowania użytkowników. Gwarantujemy, że operacja zostanie wykonana w tym czasie. I zawsze staramy się, aby przestoje były jak najkrótsze.

Elastyczność

Zawsze byliśmy fanami elastyczności, zarówno w zakresie produktów, jak i usług. Dowiedz się, jak można zmodyfikować hosting, jeśli zdecydujesz się na nasz hosting Redmine Private Cloud.

W przeszłości kilka razy zwracano się do nas z prośbami o VPN. Jednak po kilku konsultacjach z takimi klientami zawsze zgadzaliśmy się, że nie przyniesie to żadnych dodatkowych korzyści, ponieważ HTTPS służy już temu samemu celowi bardziej efektywnie. Nadal rozumiemy, że w niektórych przypadkach może to stanowić ścisłe wymaganie, więc ta usługa może być świadczona w naszej Redmine Private Cloud. Sięgnij po więcej informacji!

Zgodność z GDPR

- Bezpieczeństwo danych, jak opisano powyżej, jest wystarczające w zależności od wymagań i zaleceń dotyczących PKB

- Należy pamiętać, że Easy Software nie kontroluje danych klientów Easy Software. Dlatego zgodnie z naszym Regulaminem nasi Klienci mogą przestrzegać RODO na poziomie danych gromadzonych w produktach Easy Software. Złamanie tego może skutkować natychmiastowym przerwaniem świadczenia usług.

- Produkty Easy Software dostarczają użytkownikom wszystkich narzędzi do ograniczenia, usunięcia lub usunięcia danych na żądanie, zgodnie z wymaganiami PKB.

- Należy pamiętać, że na oficjalne żądanie Easy Software może zostać zobowiązane do ograniczenia, usunięcia lub usunięcia danych. Polityka Easy Software polega na zapewnieniu klientom wystarczającej ilości czasu na wykonanie niezbędnych działań, zanim Easy Software będzie musiało bezpośrednio dokonać obowiązkowych zmian danych.

Centra danych

- Wiele wysokiej klasy centrów danych, spełniające wszystkie poniższe kryteria

- Każde centrum danych posiada odpowiednie certyfikaty

- Geograficznie oddalone centra danych, aby zapobiec trwałym uszkodzeniom spowodowanym klęskami żywiołowymi

- Druty kolczaste, systemy nadzoru i bezpieczeństwa w miejscu

- Ograniczony dostęp, dokładny system weryfikacji i obecność ludzi w witrynie 24 / 7

- Dwa oddzielne zasilacze elektryczne, dwa połączenia sieciowe i pokoje sieciowe

Bezpieczeństwo obiektów

Nawet jeśli jest wysoce nieoczekiwane, że dojdzie do jakiejkolwiek próby włamania do tych urządzeń, uważamy, że naszym obowiązkiem jest upewnienie się, że dane klientów są zawsze bezpieczne. Wszystkie punkty dostępu do centrów danych są ściśle monitorowane a każda granica własności jest zabezpieczone ogrodzeniem z drutu kolczastego. To razem z monitoring i systemy wykrywania ruchu, ma na celu zapobieganie włamaniom. Zespół bezpieczeństwa jest na miejscu 24/7 w celu wsparcia konfiguracji technologii w celu zagwarantowania właściwego bezpieczeństwa.

Pracownicy muszą przestrzegać ścisłe procedury bezpieczeństwa. Każdy pracownik otrzymuje tzw Identyfikator RFID które ograniczają ich dostęp i uprawnienia i są wymagane przed przejściem przez drzwi bezpieczeństwa. Prawa dostępu są regularnie poddawane ponownej ocenie.

Zasilanie i sieć

Dwa oddzielne zasilacze elektryczne data center zasilania, wyposażone w urządzenia UPS (250 kVA na urządzenie) i zabezpieczone przez generatory z początkową autonomią 48 godzin, aby upewnić się, że serwery są zawsze dostępne. Niektóre zakresy serwerów są również wyposażone podwójne zasilacze i podwójne karty sieciowe, upewniając się, że infrastruktura jest zbędna od końca do końca.

Sieć światłowodowa jest wdrażana na całym świecie dzięki najnowocześniejszej technologii, która jest instalowana i utrzymywana przez wewnętrzne zespoły inżynierów. Wybrano również opcję zbudowania sieci w sposób całkowicie zbędny, w którym wprowadzono wiele środków bezpieczeństwa w celu wyeliminowania ryzyka wystąpienia awarii lub poważnych problemów. Taka redundancja pozwala klientom na najkrótszą drogę i wyraźnie obniżyć ogólny czas reakcji.

Co najmniej 2 oddzielne połączenia sieciowe są utrzymywane w każdym centrum danych, aby zapobiec wszelkim problemom związanym z przestojami dostawców. Istnieje również Pokoje sieciowe 2 zdolni do przejmowania siebie nawzajem, aby służyć temu samemu celowi.

Certyfikaty

Rozumie się, że klienci potrzebują wiele certyfikatów jako dowód na to, że centrum danych jest w stanie zapewnić bezpieczeństwo danych. Oto lista certyfikatów, które posiadają nasze centra danych:

- PCI DSS Level 1

- ISO / IEC 27001: 2013

- SOC 1 typu II i SOC 2 typu II

- Porozumienie Bezpieczeństwa w Chmurze (CSA) Samoocena STAR

Ponadto

Ciepło i ogień zawsze były wrogiem wysokowydajnych technologii. Bardzo ważne jest uniknięcie problemów z posiadaniem każdy pokój wyposażony w system wykrywający i gaszący ogień natychmiast. Wszystkie centra danych są zgodne z Reguła APSAD R4 i Certyfikat zgodności N4.

Większość pokoi gościnnych jest również bezpłatna zainstalowano chłodzenie wodne zamiast. Ten system rozprasza 70% emitowanego ciepła, a chłodzenie powietrzem zajmuje się resztą. Doprowadziło to do zmniejszenia o połowę kosztów energii, co powodowało a bardziej ekologiczny sposób pracy.

Aby uzyskać więcej informacji, proszę sprawdzić Redmine Private Cloud.