Rozpocznij darmowy okres próbny Kup teraz

Misia

Zapewnienie, że wszyscy nasi klienci śpią spokojnie, oczywiście nie kończy się na w pełni bezpiecznym i wyłączonym centrum danych. Nasze usługi są wystarczająco długie, aby wiedzieć, że informacje, które wykorzystujemy na co dzień przez ostatnią dekadę, muszą być głównym z najwyższej odpowiedzialnością.

to się stało, że nigdy nie dostrzeżono lub nie dostrzeżono sytuacji. Jeśli możemy się tego dowiedzieć, zapobiegniemy temu. Nie zdziwiłoby nas, gdyby taka deklaracja ceniła nie wystarczyła dla wszystkich naszych klientów. Działaj z tym, co robimy, aby chronić twoje dane, prywatność i ogólnie biznes.

Logowania

Kwestia bezpieczeństwa zaczyna się od samych użytkowników. Jesteśmy bardziej niż zadowoleni i zdolni do ochrony Twoich danych, ale oferujemy Twoją współpracę w tym zakresie. Wiedza i efekty są kluczem.

Chcielibyśmy zasugerować niektóre działania, chociaż klienci są z nich dobrze oceniani.

- Ustawienia indywidualnego kontaktu dla każdego użytkownika,

- Ustaw uwierzytelnianie dwuskładnikowe - 2FA jest w pełni implementacją we wszystkich przypadkach,

- Nie udostępniono nikogo - szczególnie nie online,

- Postępowanie zgodnie z zestawem zasad ustawiania (lub zmieniania) haseł:

- 11+ znaków,

- zmieniaj je (przynajmniej) raz w roku,

- nie „recyklinguj” dostępnych haseł,

- unikaj tego samego tekstu jako nazwy użytkownika i hasła,

- znak się, że konto użytkownika jest dezaktywowane po zawieszeniu osoby,

- wygeneruj nowe hasło i klucz API, gdy tak, że mogą zostać naruszone,

- Uważaj się, że zmieniasz swoje dane samodzielnie i nie wykorzystujesz tego celu e-maili ani czatów.

Produkty Easy Software są dostarczane z dniem dzisiejszym obowiązkowej haseł użytkowników w regularnych odstępach czasu (jeden z okresów czasu do wyboru). Oczywiście, że się tam nie kończy. Włączyliśmy również ustawienia wymaganego hasła użytkowników, aby dostosować się do potrzeb naszych klientów.

Jak już jest, 2FA jest w pełni zintegrowane we wszystkich naszych rozwiązaniach wdrożeniowych, dodatkowe informacje są dostępne na tej strona dokumentacyjna.

Przestrzeń dyskowa

Dzięki tysiącom klientów, którzy mogą monitorować korzystanie z ich przestrzeni dyskowej, aby wszyscy klienci nie będą cierpieć z powodu zaniechania megabajtów. Klienci dobrej jakości 50 GB prezestrzeni dyskowej dla każdej aplikacji.

Jednak uznamy, że wszyscy użytkownicy są odpowiednio obsługiwani. Jeśli użyjesz nośnika rozmiaru, nie wahaj się z nim sprzedawca@easysoftware.com. Nasz zespół zawsze pomaga Ci pomóc i zrealizuje.

Kopie zapasowe

Nikt nie może być nieprzewidywalnego. Nie odróżniamy się od innych firm w tym zakresie, ponieważ muszą również zaakceptować fakt, że mogą wystąpić problemy - bez względu na to, jak to jest z ryzykiem. Aby uzyskać uzyskanie danych, należy wprowadzić proces, który zapewnia, że dane klientów nigdy nie usunięte.

Praca z danymi, które są geograficznie chronione od siebie, pozwala nam również zajmować się, że Wszystkie kopie zapasowe są zawsze dostępne w wielu lokalizacjach. To działa jako znakomita prewencja przed klęskami żywiołowymi i powoduje kolejny krok w kierunku zapewnienia, że nasze hostowanie nigdy nie zawiedzie.

Kopie zapasowe bazy danych są przydatne co 2 godziny. Dla ostatnich dwóch dni przechowywana jest każda kopia zapasowa. Od 3+ dni wstecz przechowywana jest tylko jedna kopia zapasowa dziennie. Kopie zapasowe aplikacji (plików) są pomocne co 24 godziny. Ważne jest dla nas, aby nasi klienci mogli wykonać rollbacku na zadanie, dlatego te kopie zapasowe są przez co najmniej 2 miesiące pozycjonowanie.

Kopie zapasowe są szyfrowane zarówno podczas przesyłania, jak i podczas przechowywania na fizycznych dyskach.

Wydajność danych

Wszystko jest ze sobą połączone. Ogólny system jest tak silny, jak jego najsłabsze ogniwo, i jesteśmy tego doskonale świadomi. Wszystkie nasze kopie zapasowe i źródła nie miałyby znaczenia, gdybyśmy nie byli w stanie szybko wykonać działań naszych klientów. Jeśli pojawi się poważny problem, baza danych może zostać ponownie wysłana w ciągu 15 minut od momentu, gdy nasi administratorzy serwerów rozpoczną procesem. Oddzielne przesyłanie plików odbywa się jednocześnie, ponieważ dla nas ważne jest, aby jak najszybciej umożliwić wykonanie. Czas na migrację plików wszystkich klientów może być nieco inny i zależy od zastosowania. Migracja 10 GB plików trwa około 15 minut.

99,9% długoj jest osiągane regularnie.

Failover

Możliwość szybkiej wymiany uszkodzonego sprzętu jest równie ważna jak reszta, gdy dbamy o ciągłość działań klientów. Dane są natychmiastowe na węźle pamięci specjalnej RAID 1, który lustruje na dwóch dyskach. Aplikacja działa działa przez jeden dysk.

Mamy również gotowe maszyny zapasowe do wykorzystania w przypadku nieodwracalnych prac związanych z maszyną.

Ochrona danych osobowych

Dostęp użytkownika do aplikacji jest ograniczone przez uprawnienia w systemie. Ta część naszych produktów jest bardzo ważna, ponieważ jest częścią wspólną części zarządzania projektem. Ataki typu cross-site scripting (XSS) są chronione, a reszta jest obsługiwana przez wymienione świadczenia.

Każdy dostęp do aplikacji przez tunelowy (SSL), gdy baza danych jest przechowywana na zaszyfrowanym dysku. Szyfrowanie SSH-2 jest używany do transferu kopii zapasowej.

Tylko dostępy HTTP i HTTPS są dostępne przez nasz systemu zapory ogniowej. Każdy plik HTTP jest natychmiast przekierowywany na HTTPS.

Wsparcie i utrzymanie na stałym poziomie

Klienci hostowani w naszym systemie mogą korzystać z naszego Infolinia 24 / 7 Easy Cloud pod numerem +420 312 313 671. Ta linia jest tylko do sytuacji natychmiastowej, gdy Twoja aplikacja jest niedostępna. Nie ma na tym numerze żadnego wsparcia użytkownika ani specjalnego.

Nie trzeba mówić, że wszystkie aplikacje są stale monitorowane, aw przypadku problemów z natychmiastowymi raportami. Pozwala nam rozwiązywać problemy bez wpływu na działanie użytkownika.

Taki monitoring nie dotyczy tylko aplikacji. Wszystkie urządzenia są również pod kontrolą przez cały czas. Jest to istotne dla zewnętrznych klientów, ponieważ jesteśmy w stanie zasugerować ulepszenia wydajności przed tym, jak korzystać z doświadczenia w czasach odpowiedzi aplikacji - co umożliwia docelową lokalizację dla danego klienta.

Takie usługi, wraz z początkowa konfiguracja i ciągłą administrację, są zawarte w standardowej cenie dla zaufania chmur. Znajdź na naszych stronach z cenami lub zwróć się z Twoim kontem i poproś o dalsze informacje.

Okna infrastruktury infrastruktury

Co miesiąc infrastruktura jest aktualizowana najnowszymi optymalizacjami i łatami zabezpieczeń. Dodatkowo, ad hoc mogą być wprowadzane na podstawie nie zewnętrznych zdarzeń. Dziesięć procesów jest absolutną koniecznością dla wszystkich dostawców usług chmurowych, aby zapewnić wydajność i bezpieczeństwo na najwyższym poziomie. Takie zachowanie wymaga tzw. planowanych okien, które są godzinami nocnymi, gdy serwery (i ich aplikacje) mogą nie być dostępne. Oczywiście, nie powoduje utrata danych.

W Easy Cloud okna są wyświetlane:

| |

|---|

| Globalna chmura | 1:00 - 4:00* |

| Prywatna chmura | Sobota 23:00 - Niedziela 6:00* |

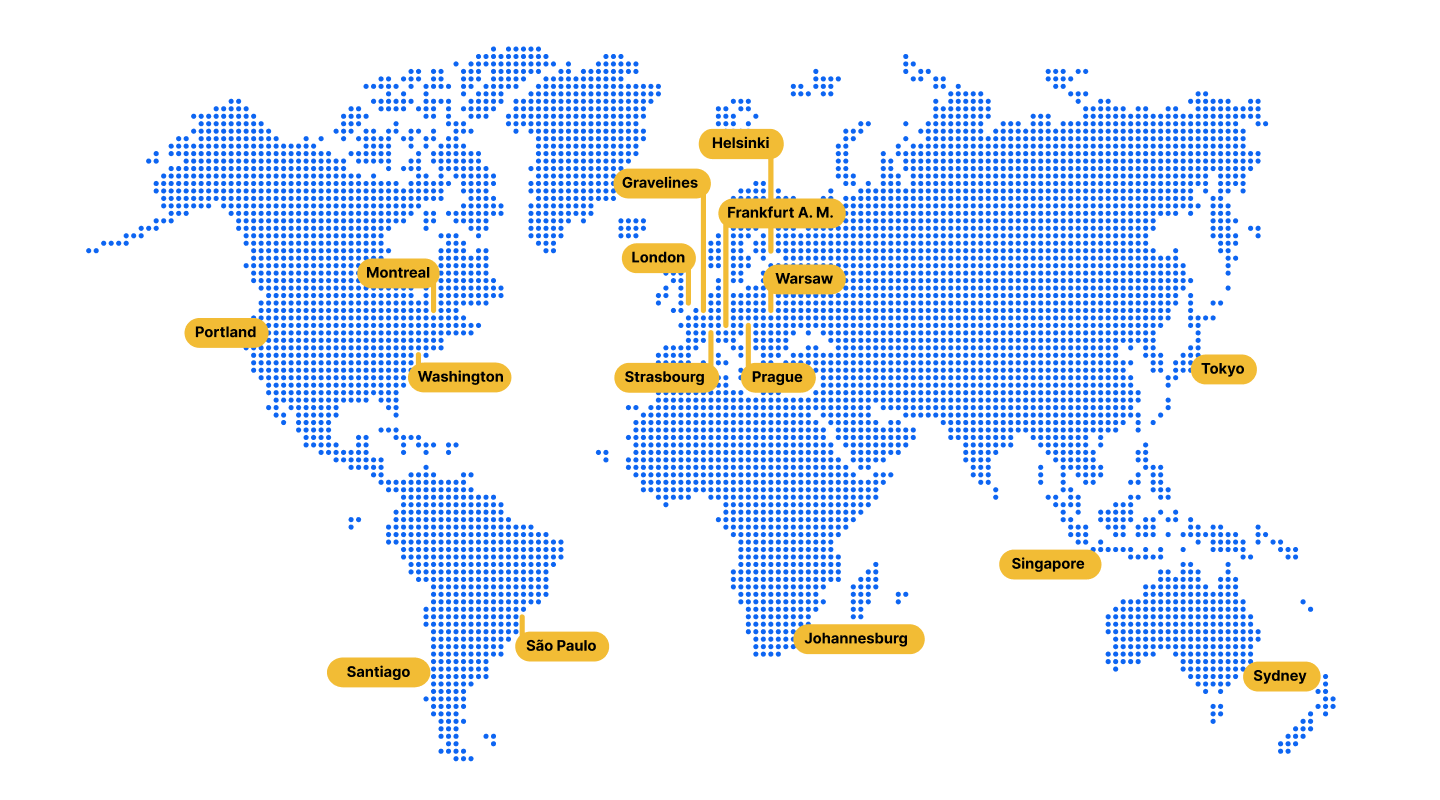

*W ramach czasowej twojego centrum danych (patrz mapa powyżej). Jeśli chcesz umieścić swoją inną strefę czasową, po prostu Skorzystaj z naszego wsparcia.

Dynamiczny świat IT w systemie wymaga szybkich i widocznych reakcji na komunikaty. Dzięki temu aktualizacja może być tak szybka, jak to możliwe, bez możliwości wcześniejszego udostępnienia użytkowników. Gwarantujemy, że operacja jest wykonana w tym czasie czasowym. Zawsze robię wszystko, co w naszej mocy, aby czas przestoju był jak najkrótszy.

Jeśli masz zastosowanie jednego na różnych strefach czasowych lub masz inny skutek, aby wymagać działania okna w innym czasie, oferuj stworzyć chmurę gdzie okna są ekranowane na weekendy - sobota 23:00 - niedziela 6:00.

Elastyczność

Zawsze byliśmy fanami, zarówno w produktach, jak i usługach. Sprawdź, jak możesz sprawdzić hosting, jeśli zdecydujesz się na hosting w naszej Redmine Private Cloud.

Zostań do nas kilka razy korzystając z VPN. Jednak po kilku konsultacjach z klientami zawsze istniało, że nie ma żadnego dodatkowego użytkowania, ponieważ HTTPS służy już temu celowi skuteczniej. Nadal rozumiemy, że w niektórych przypadkach może to wymagać surowego działania, więc ta usługa może być świadczona na naszej Redmine Private Cloud. Skontaktuj się po więcej informacji!

z RODO

- Bezpieczeństwo danych, jak powyżej, jest wymagane zgodnie z wymaganiami i zaleceniami RODO

- Uznanie, że Easy Software nie kontroluje danych klientów Easy Software. Zgodnie z naszymi Warunkami i Warunkami nasi klienci mogą przestrzegać RODO na poziomie danych zebranych w produktach Easy Software. Naruszenie tego może natychmiastowym przerwaniem usług.

- Produkty Easy Software użytkowników wszystkich narzędzi ograniczają, usuwają lub usuwają dane na potrzeby, zgodnie z wymaganiami RODO.

- Uznano, że na oficjalne zlecenie Easy Software może zostać zobowiązane do usunięcia, usunięcia lub usunięcia danych. Polityka Easy Software polega na zapewnieniu wystarczającego czasu dla klientów wykonujących konkretne działania, zanim Easy Software będzie musiał dokonać zmiany danych bezpośrednio.

Dane centrum

- Wiele wysokiej klasy dokładności danych, wszystkie osiągnięte parametry w opisie poniżej

- Każde centrum danych posiada certyfikaty

- Geograficznie zebrane centra danych, aby wyleczyć trwałe uszkodzeniem przez klęski żywiołowe

- Druty kolczaste, systemy nadzoru i bezpieczeństwa na miejscu

- Ograniczony dostęp, weryfikacja systemu i interfejsu ludzkiego na miejscu przez całą dobę

- Dwa źródła zasilania źródła zasilania, dwa złącza sieciowe i kanały sieciowe

Bezpieczeństwo obiektów

Mimo że mało prawdopodobne jest to, aby ktokolwiek uszkodził się w tych obiektach, stosując nasz sposób postępowania, że dane klientów są zawsze bezpieczne. Wszystkie punkty dostępu do danych są prawidłowo monitorowane i każdą granicę nieruchomości zabezpieczoną drutem kolczastym. Wszystko do, wraz z systemy monitoringu wideo i wprowadzić ruch, ma na celu wyeliminowanie ostatecznego intruzjom. Zespół ds. bezpieczeństwo jest na miejscu 24/7 aby dodatkowo wykorzystać funkcję bezpieczeństwa.

Członkowie zobowiązani są do przestrzegania prawidłowa procedura bezpieczeństwa. Każdy odbiorca otrzymuje Identyfikator RFID jego dostęp i uprawnienia, który jest wprowadzony przed przejściem przez drzwi wejściowe. Prawa dostępu są regularne.

Zasilanie elektryczne i sieciowe

Dwa źródła zasilania źródła prądu zasilają centra danych wyposażone w urządzenia UPS (250 kVA na urządzenie) i zasilane generatorami z początkową autonomią 48 godzin, aby serwery były zawsze dostępne. Niektóre z zakresów serwerów są również wyposażone podwójne podwójne i podwójne karty sieciowe, wspólny, że infrastruktura jest redundantna od końca do końca.

Sieć światłowodowa jest wdrażana na całym świecie z wykorzystaniem najnowocześniejszej technologii, która jest instalowana i wspierana przez inżynierów wspierających w firmie. Sieć została również zbudowana w sposób całkowicie redundantny, gdzie wprowadzono wiele środków bezpieczeństwa, aby umożliwić ryzyko wystąpienia lub wystąpienia problemów. Taka redundancja pozwala na skrócenie czasu odpowiedzi danych klientów i zmniejszenie wykorzystania czasu odpowiedzi.

W każdym centrum danych obsługiwanych jest co najmniej mniej 2 połączenia sieciowe, aby uzyskać jakikolwiek problem wynikający z pochodzenia dostawców. również 2 miejsca sieciowe, można zrobić dodatkowe jednego, aby tym samym celom.

Certyfikaty

Zrozumiałe jest, że trzeba zapłacić wiele certyfikatów jako dowód na zdolność centrum danych do utrzymania bezpieczeństwa ich danych. Oto lista certyfikatów, które potwierdzają nasze centra danych:

- Poziom PCI DSS 1

- ISO / IEC 27001: 2013

- SOC 1 typ II i SOC 2 typ II

- Porozumienie Bezpieczeństwa w Chmurze (CSA) Samoocena STAR

te

Ciepło i ogień zawsze były wrogiem wysokowydajnych technologii. Bardzo ważne jest, aby opracować, zainstalować w każdym pomieszczeniu system wykrywający i gaszący pożar natychmiast. Wszystkie centra danych są zgodne z regułą APSAD R4 i certyfikat zgodności N4.

Większość urządzeń serwerowych jest również wolna od klimatyzacji i zamiast tego ma zainstalowaną chłodzące wodne. Dziesięć systemów rozdziela 70% emitowanego ciepła, podczas gdy dostrajanie się gatunku. Aby zwrócić uwagę na źródło energii, co stanowi bardziej ekologiczny sposób pracy.

Aby uzyskać więcej informacji, prosimy o zapoznanie się z Redmine Private Cloud.